Современный человек не мыслит свою жизнь без мобильных устройств — смартфонов и планшетных компьютеров. Зачастую достаточно носить в кармане миниатюрный компьютер, обеспечивающий полноценный доступ в интернет и базовые возможности работы с документами, – и ты уже не выключен из работы, в какой бы точке планеты ни находился. Это, безусловно, очень удобно, и потому люди стремятся использовать свои мобильные устройства для работы, если компания предоставляет им такую возможность.

Удобство сотрудников, как это всегда бывает, порождает массу проблем для IT-департамента. Каждое устройство надо настроить, обеспечить с него полноценный доступ к электронной почте, корпоративным контактам, установить приложения-мессенджеры, использующиеся в компании, а то и подключить к корпоративной сети по VPN-каналу. И это еще полбеды, ведь личный смартфон сотрудника, подключенный к корпоративной сети, становится не только удобным рабочим инструментом, но и зияющей дырой в безопасности, особенно если учесть его бесконтрольное использование для личных нужд сотрудника.

Если сотрудников больше 10-15, уже требуются специализированные средства администрирования. И такие средства на рынке имеются в достатке в виде систем MobileDeviceManagement (MDM).

Карманный источник угроз

Долгое время единственным заметным на рынке воплощением MDM-системы был BlackBerryEnterpriseServer (BES). Продукт могучий, но с одним существенным изъяном: работает он исключительно с мобильными устройствами BlackBerry. А так как сами по себе смартфоны BlackBerry удобны лишь в сочетании с BES, мало кто пользуется ими в обиходе, предпочитая iPhone или что-нибудь под управлением Android. При поступлении на работу в компанию, пользующуюся продуктами BlackBerry, сотрудник, разумеется, получает на руки соответствующий смартфон. В результате, он вынужден носить с собой два аппарата — личный и служебный BlackBerry. Два телефона, каждый со своим списком контактов, каждый надо периодически заряжать и постоянно держать в голове множество правил: с какого устройства кому можно звонить, где какая электронная почта настроена, и даже — кто платит за трафик. Очевидно, что это неудобно, и людям такое не нравится. Пользователям гораздо проще, когда к корпоративной сети подключены их собственные устройства.

В ответ на запросы пользователей появилась концепция BYOD — BringYourOwnDevice («приноси собственное устройство»). Внешне она проста и изящна: при поступлении на работу сотрудник приносит свой любимый смартфон, которым привык пользоваться, IT-департамент подключает его к своей MDM-системе, и сотрудник получает весь спектр необходимых доступов и возможностей для мобильной работы.

Правда, разработчикам MDM-системы такой подход все радикально осложняет. Мало того, что отдельные компоненты приходится разрабатывать сразу для четырех наиболее распространенных мобильных операционных систем (iOS, Android, WindowsPhone, Symbian), еще и аппаратные платформы серьезно различаются между собой. Даже если игнорировать все смартфоны и планшеты старше трех лет, окажется, что систему надо тестировать на десятках устройств, и всегда останется риск, что на любимом смартфоне сотрудника, приобретенном им во время поездки в Малайзию, MDM-агент наотрез откажется запускаться.

Иными словами, BYOD ставит разработчика перед серьезным вызовом. По этой причине большинство MDM-систем за несколько лет жизни так и не обзавелись стопроцентной поддержкой парка современных мобильных устройств, т.е. концепции BYOD соответствуют не в полной мере.

По данным опроса 3300 ИТ-специалистов в 22 странах мира, проведенного агентством B2BInternational весной 2013 года, почти половина компаний позволяют сотрудникам пользоваться ресурсами корпоративной сети с их собственных устройств, при этом лишь малая часть компаний сумела подобрать подходящую MDM-систему.

Безопасность и угрозы

Еще одна существенная проблема, возникающая при подключении к сети личных мобильных устройств сотрудников, — обеспечение безопасности.

Одну из ведущих позиций в списке бизнес-рисков занимают угрозы, связанные с киберпреступностью. По данным опроса B2BInternational, в перечень наиболее значимых угроз для бизнеса вошли промышленный шпионаж, кража интеллектуальной собственности и мошенничество. Подобные преступления существовали задолго до мобильных устройств и информационных технологий вообще, но именно сейчас кибератаки стали одним из действенных инструментов злоумышленников.

Более 50% опрошенных отметили кибератаки в списке критических бизнес-рисков. По этому критерию кибератаки оставили далеко позади такие факторы, как политическая нестабильность, криминальная активность, природные бедствия и терроризм, уступив лишь экономической нестабильности (55%).

Не остался незамеченным и резкий рост числа совершенных кибератак: 52% опрошенных отметили усиление активности киберпреступников. В течение 12 месяцев, предшествовавших опросу, 91% организаций подверглись, по крайней мере, одной кибератаке. Наиболее часто встречающимся видом угроз остаются зловреды. От них пострадали 61% опрошенных компаний, 14% потеряли в результате атаки важную для бизнеса информацию. 20% атак составили кражи мобильных устройств, и в 5% случаях их результатом была утрата важной информации.

Смартфон традиционно является наименее защищенным от кибератак устройством. В большинстве своем офисные работники с пониманием относятся к мерам информационной безопасности. Ограничение доступа к интернет-ресурсам, невозможность самостоятельной установки приложений, высокие требования к сложности пароля и периодической его смене – все это видится сотрудникам необходимым злом. Но к личному, приобретенному за собственные деньги смартфону отношение совершенно иное.

«Он лежит в моем кармане, что с ним будет?» – полагает пользователь, обладающий доступом к корпоративной почте и документам с телефона. С этого же телефона он серфит интернет в свое удовольствие, пользуется самыми разными веб-сервисами, открывает присланные друзьями ссылки. Если телефон не защищен, он оказывается уязвимым для кибератак. Да что говорить, в некоторых случаях пользователю и делать ничего не надо: злоумышленники могут сами, без его помощи, подсадить на смартфон зловреда, после чего свободно читать почту, скачивать важные документы, а иногда и получать доступ к прочим ресурсам корпоративной сети, например, к файловым серверам.

Как показывает статистика выявленных зловредов для мобильных устройств, злоумышленники осваивают эту отрасль ударными темпами. В 2012 году произошел буквально взрывной рост количества вредоносных программ – примерно на порядок.

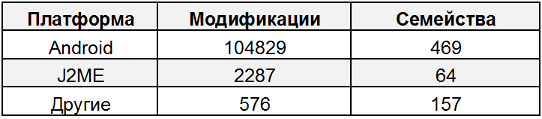

В 2013 году рост числа мобильных зловредов продолжился. Общее число модификаций и семейств вредоносных программ в коллекции «Лаборатории Касперского» на 1 июня 2013 года превысило 100 000.

Распределение вредоносных программ по платформам

На нижеприведённой диаграмме хорошо заметен дисбаланс распределения по платформам: основной объем угроз выпал на долю Android, что объясняется открытостью платформы и ее широкой распространенностью.

Распределение вредоносных программ по типам

Заметим, что до последнего времени самым популярным типом зловреда оставался SMS-троянец, отправляющий сообщения на платные короткие номера, арендованные злоумышленниками. Ныне на первый план выходят программы более широкого применения – бэкдоры, шпионские модули и многофункциональные троянцы.

В качестве примера мобильного троянца последнего поколения можно привести Android-троянца Backdoor.AndroidOS.Obad.a. Зловред использует уязвимость в ОС Android для получения прав DeviceAdministrator без отображения в списке приложений, обладающих такими правами. Он также пытается получить права суперпользователя (root) и связывается с хозяевами по любому доступному каналу, будь то активное соединение с интернетом или сеть Wi-Fi, не требующая авторизации. После этого командный сервер зловреда получает управление над устройством, причем пересылка команд может производиться не только через интернет, но и посредством SMS.

Помимо стандартных для мобильных троянцев средств обогащения (отправки SMS на премиум-номера), Backdoor.AndroidOS.Obad.a несет в себе множество иных функций. Он способен выступать в качестве прокси, устанавливать присланные командным сервером приложения, отправлять на сервер информацию об установленных приложениях, пересылать контакты пользователя и передавать файлы всем обнаруженным Bluetooth-устройствам. По сложности и количеству использованных неопубликованных уязвимостей ОС (три!), Backdoor.AndroidOS.Obad.a весьма близок к вредоносным программам для Windows.

Активное использование мобильных вредоносных программ в целевых атаках на компании — лишь вопрос времени. Практически весь необходимый для этого функционал у мобильных зловредов уже есть.

Одним из ярких примеров инструмента для такого рода целевых атак является мобильная версия FinSpy, приложения, разрабатываемого британской компанией GammaInternational для правительственных организаций.

FinSpy является комплексом удаленного мониторинга, способным вести запись входящих и исходящих вызовов, прослушивать окружение через микрофон устройства, извлекать логи вызовов, SMS/MMS, контакты и прочее, а также отслеживать координаты пользователя с помощью GPS-модуля. GammaInternational разрабатывает версии своей программы практически для всех мобильных платформ: FinSpy можно встретить и на Blackberry, и на WindowsMobile, и на iOS-устройствах. Заметим, что помимо «официального» FinSpy существует немало не столь известных шпионских программ (FlexiSpy, MobileSpy и т.д.) с не менее широким спектром возможностей и нацеленных уже на компании частного сектора.

Угрозы такого рода делают мобильную безопасность приоритетной. Защитить телефон значительно труднее, чем корпоративную сеть, многие MDM-системы на этом этапе пасуют, отдавая часть вопросов безопасности на откуп стороннему ПО, что приводит к дополнительным расходам на внедрение и поддержку, тем самым, повышая стоимость владения системой. Таким образом, на рынке сложилась парадоксальная ситуация: с одной стороны, мобильные угрозы обретают все большее значение, с другой — многие популярные MDM-системы игнорируют этот аспект безопасности.

В следующей части речь пойдёт о технических аспектах MDM-систем и критериях их качества. Продолжение следует.

Mobile Device Management

Mobile Device Management