Целевые атаки как средство кибершпионажа набирают популярность. Они всё больше усложняются, используют замысловатые алгоритмы и действуют ещё более скрытно, чем когда-либо. Даже президент США Барак Обама выразил озабоченность по поводу кибершпионажа, подняв вопрос о его росте в Белом доме в начале этой недели. Для уверенного противостояния этой угрозе, определенно, понадобится целый комплекс новых технологий.

Системы сигнатурного обнаружения обычно перехватывают ранее выявленные вредоносные программы, но они редко бывают эффективными в случае специально подготовленных атак, направленных на конкретную цель. Такие атаки, как правило, используют ещё неизвестные уязвимости для получения доступа к данным жертвы, и в этом случае требуется иной, проактивный подход к защите.

Продукты «Лаборатории Касперского» оснащены комплексным арсеналом проактивных технологий для борьбы с целевыми атаками.

Первый оборонительный эшелон пытается предотвратить проникновение вредоносных программ в систему на ранних стадиях атаки. В случае целевой атаки NetTraveler использовались две ранее выявленные уязвимости переполнения буфера CVE-2012-0158 и CVE-2010-3333 для инфицирования целей. В Microsoft знали об этих проблемах, были выпущены патчи для их устранения, однако владельцы уязвимых систем едва догадывались о грозившей им опасности. Таким образом, на первом этапе превентивного подхода в защите используется технология оценки уязвимости.

Оценка уязвимости

Технология оценки уязвимости предотвращает угрозы посредством отслеживания и обнаружения известных уязвимостей в приложениях, в том числе в операционных системах и широко распространенных программах сторонних разработчиков, таких как Microsoft Office, приложениях на базе Java, Adobe Flash/Acrobat и прочих. Технология Kaspersky’s Vulnerability Assessment опирается на обширную базу данных программных продуктов, которая пополняется информацией из Secunia, Microsoft и нашими собственными уникальными данными от специалистов «Лаборатории Касперского». Это внутренние данные, которые являются важнейшим источником для нашей базы данных уязвимостей, получены от облачного сервиса Kaspersky Security Network в виде постоянно обновляемой информации об уязвимостях и вредоносных программах, собранной в результате сканирования миллионов компьютеров по всему миру. Эти данные оцениваются автоматическими системами и специалистами «Лаборатории Касперского» перед добавлением в глобальную базу данных уязвимостей. Таким образом, мы можем идентифицировать широкий спектр уязвимостей операционных систем и программ сторонних разработчиков. Данная технология оценки уязвимости доступна в Kaspersky Endpoint Security for Business.

После того как некто ответственный за ИТ-безопасность узнаёт об уязвимости системы, следующий шаг для него/нее очевиден: попытаться залатать уязвимое программное обеспечение, если таковой патч у вендора есть в наличии. Эту задачу облегчает управление патчами.

Управление патчами

Технология управления исправлениями помогает мониторить, загружать и устанавливать патчи для операционных систем и сторонних приложений. Технология «Лаборатории Касперского» гарантирует автоматическое исправление всех уязвимостей сразу после выпуска соответствующих патчей поставщиками программного обеспечения. Чем раньше патчи установлены, тем легче упреждать атаки целевых вредоносных программ, использующих известные эксплойты. Эта технология управления исправлениями также является частью пакета Kaspersky Endpoint Security for Business.

Иногда для уязвимых приложений не бывает своевременных патчей, или же в кибератаке используется уязвимость нулевого дня, о которой вендору неизвестно. Даже в этой сложной ситуации всё ещё можно избежать заражения с помощью технологии автоматической защиты от эксплойтов (АЕР).

Автоматическая защита от эксплойтов

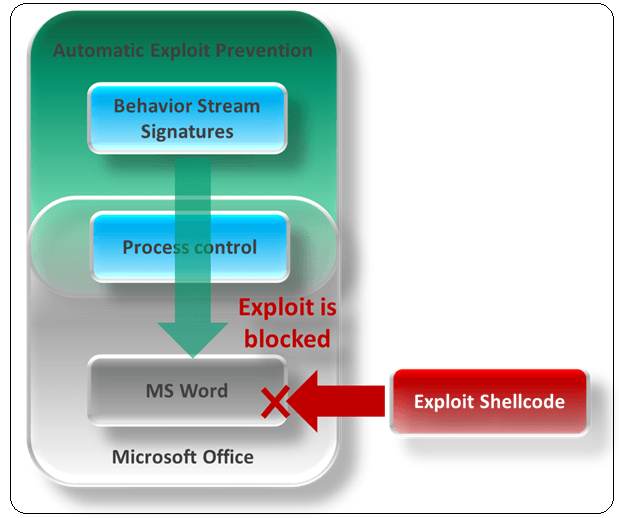

Автоматическая защита от эксплойтов (АЕР) представляет собой набор технологий, которые предотвращают использование эксплойтами уязвимостей в различных программах и операционных системах. АЕР также может предотвратить эскалацию вредоносной активности даже после запуска эксплойта. Эта технология основана на анализе поведения эксплойтов, а также на данных о приложениях, наиболее часто подвергавшихся нападениям злоумышленников, — Adobe Acrobat, Java, компонентах Windows, Internet Explorer и других. Каждый раз, когда эти программы пытаются запустить подозрительный код, специальные элементы управления немедленно вмешиваются, прерывают запуск и включают сканирование системы. Результаты независимых тестов регулярно подтверждают, что наша технология AEP действительно эффективно борется с неизвестными уязвимостями и уязвимостями нулевого дня.

В случае NetTraveler вредоносные программы использовали уязвимости CVE-2012-0158 и CVE-2010-3333 для заражения жертв. AEP обнаруживает эти эксплойты, если используются общие шелл-коды. Автоматическая защита от эксплойтов доступна в различных программных пакетах «Лаборатории Касперского», в том числе в Kaspersky Internet Security 2013 и Kaspersky Endpoint Security for Business.

Традиционные подходы по-прежнему эффективны, но для повышения уровня безопасности корпоративной инфраструктуры и отражения не только NetTraveler, но и других ещё неизвестных угроз мы представляем совершенно новую систему защиты.

Запрет по умолчанию

Запрет по умолчанию является наиболее полным и эффективным средством защиты. Мы считаем эту технологию одной из самых действенных против потенциальных угроз.

Данная технология автоматически предотвращает работу любого ПО, которое предварительно не внесено в «белый список» безопасных/одобренных приложений: неизвестные или нежелательные программы просто не запускаются. В режиме запрета по умолчанию корпоративная сеть (либо ПК, либо группа компьютеров) работает в изолированной программной среде, где функционируют только программы, необходимые для деятельности компании. Все неизвестные или нежелательные приложения блокируются, в том числе новые модификации вредоносных программ, таких как использовавшиеся во время целевой атаки NetTraveler. Так обеспечивается безопасная среда внутри корпоративной инфраструктуры.

Технология запрета по умолчанию «Лаборатории Касперского» была удостоена звания лучшей в независимом сравнительном исследовании технологий контроля приложений, проведенном Dennis Technology Labs.

Application Control

Application Control

Советы

Советы